Lĩnh vực công nghệ nói chung và thế giới internet nói riêng không ngừng phát triển trong hàng chục năm qua, song hành với đó là sự phức tạp, nguy hiểm và quy mô ngày càng mở rộng của một lực lượng đối nghịch mang tên “tội phạm mạng” hay hacker (mũ đen).

Thực tế từ các thảm họa an ninh mạng đã chỉ ra rằng giới tội phạm mạng luôn là những kẻ nắm thế chủ động và đi trước một bước so với lĩnh vực bảo mật. Chúng chủ động tạo ra những chủng mã độc mới, phương thức tấn công khác phức tạp hơn để thu lợi trái phép, trong khi các hệ thống bảo mật luôn chạy theo phía sau và khó có thể bao quát mọi tình huống.

Nói cách khác, việc tìm kiếm và khắc phục tất cả các lỗ hổng trong một hệ thống là nhiệm vụ bất khả thi. Để có cách tiếp cận vấn đề chủ động hơn, ngăn chặn từ sớm các rủi ro bảo mật và dễ dàng khôi phục hệ thống sau khi bị tấn công, các chuyên gia bảo mật nên chỉ tập trung vào những điểm yếu “cốt tử” trên hệ thống và xây dựng các lớp hàng rào phong thủ thật chắc cho những tử huyệt này.

Một nghiên cứu mới được thực hiện bởi các công ty bảo mật WhiteSource và CYR3CON trong năm 2019 càng cho thấy sự đúng đắn của luận điểm trên. Nghiên cứu này tập trung phân tích những phương pháp phổ biến nhất mà các nhóm phát triển phần mềm thường sử dụng nhằm chọn lọc các lỗ hổng phần mềm để khắc phục, và so sánh thực tiễn đó với dữ liệu được thu thập từ các cuộc thảo luận của cộng đồng hacker, bao gồm cả dark web và deep web. Kết luận đáng chú ý như sau:

1. Các nhóm phát triển phần mềm bảo mật có xu hướng ưu tiên dựa trên dữ liệu có sẵn như thang điểm đánh giá mức độ nghiêm trọng của lỗ hổng (CVSS), mức độ dễ khắc phục và thời điểm lỗ hổng được tìm thấy để đưa đến quyết định có nên tung ra bản vá ngay lập tức cho lỗ hổng này hay không. Tuy nhiên giới tin tặc lại không nhắm đến các mục tiêu dựa trên những thông số này.

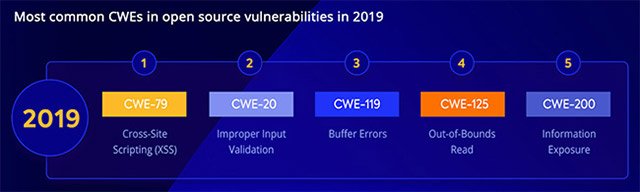

2. Hacker thường nhắm tới một số loại lỗ hổng cụ thể (CWE), phù hợp với phương thức tấn công của chúng hoặc có thể đem về cho chúng nhiều lợi ích nhất, bao gồm CWE-20 (Xác thực đầu vào), CWE-125 (Đọc dữ liệu ngoài giới hạn), CWE-79 (XSS) và CWE-200 (Rò rỉ/tiết lộ thông tin).

3. Các tổ chức bảo mật có xu hướng ưu tiên vá những lỗ hổng bảo mật mới xuất hiện trên hệ thống, trong khi tin tặc thường thảo luận về các lỗ hổng đã tồn tại trong hơn 6 tháng sau thời điểm bị phát hiện. Thậm chí các lỗ hổng cũ đã phát hiện trong nhiều năm nhưng chưa được vá cũng thu hút rất nhiều sự chú ý của tin tặc và trở thành mục tiêu tấn công gây thiệt hại nặng nề trong nhiều tình huống.

Các loại lỗ hổng được hacker đặc biệt quan tâm

Như vậy suy cho cùng, việc xác định các lỗ hổng có nguy cơ bị tấn công cao là điều mà các chuyên gia bảo mật cần hướng tới, thay vì cố gắng tìm kiếm và vá tất cả các lỗ hổng:

“Khi các nhóm phát triển phải đối mặt với số lượng lỗ hổng được tiết lộ ngày càng tăng, việc khắc phục mọi thứ trở nên bất khả thi và điều cần làm hơn cả là tập trung giải quyết các vấn đề cấp bách nhất trước tiên”, Rami Sass, CEO công ty bảo mật WhiteSource, nhận định.

“Hầu hết các tổ chức, doanh nghiệp thường vô tình biến mình trở thành mục tiêu của các rủi ro an ninh mạng bằng việc sử dụng các phương pháp đánh giá và chọn lọc lỗ hổng đã lỗi thời - và báo cáo này của chúng tôi làm sáng tỏ những thiếu sót của các phương pháp đó. Sự kết hợp nhuần nhuyễn giữa công tác tình báo mối đe dọa bảo mật và công nghệ trí tuệ nhân tạo sẽ giúp khắc phục triệt để những thiếu sót này, nêu bật những rủi ro chưa được xác định trong một quá trình dài trước đó và đưa ra phương án khắc phục thích hợp”, Paulo Shakarian, Giám đốc điều hành CYR3CON, cho biết.

Nguồn: https://quantrimang.com/hay-chi-tap-trung-vao-nhung-diem-yeu-trong-bao-mat-172937