Bonjour les steemiens !

Je vous ai présenté l'outil de forensic Volatility dans mes précédents posts (Volatility #1 et Volatility #2), aujourd'hui je vais vous présenter "Rekall" qui est presque similaire à Volatility puisqu'il s'agit d'un fork de celui-ci. L'utilisation est la même mais Rekall bénéficie d'améliorations, notamment au niveau de certain plugins, qui je trouve, fonctionnent mieux avec Rekall. C'est par exemple le cas avec le plugin Mimikatz que nous allons utiliser pour extraire des mots de passe utilisateurs depuis un dump mémoire. Mimikatz est un outil qui permet en autre d'extraire des mots de passe, des hashs ou des tickets kerberos depuis la mémoire, c'est devenu un outil incontournable pour les pentester.

Pour la démonstration j'utilise, comme pour Volatility, les fichiers des challenges du site Root-Me !

1. Installer Rekall sur Kali

Etant donné que Volatility est déjà installé sur Kali Linux, la création d'un environnement virtuel pour une installation propre de Rekall est conseillée.

1.1. Création de l'environnement virtuel

$ virtualenv /tmp/RekallEnv

New python executable in /tmp/RekallEnv/bin/python

Installing setuptools, pip...done.

$ source /tmp/RekallEnv/bin/activate

1.2. Installation de Rekall

$ pip install --upgrade setuptools pip wheel

$ git clone https://github.com/google/rekall.git rekall

$ pip install --editable rekall/rekall-lib

$ pip install --editable rekall/rekall-core

$ pip install --editable rekall/rekall-agent

$ pip install --editable rekall

2. Rekall : Extraire un mot de passe Windows

Contrairement à Volatility, il n'est pas nécessaire d'identifer la source du dump mémoire pour que Rekall utilise correctement les plugins. Nous pouvons directement passer à l'extraction des mots de passe et masterkey avec juste une simple commande :

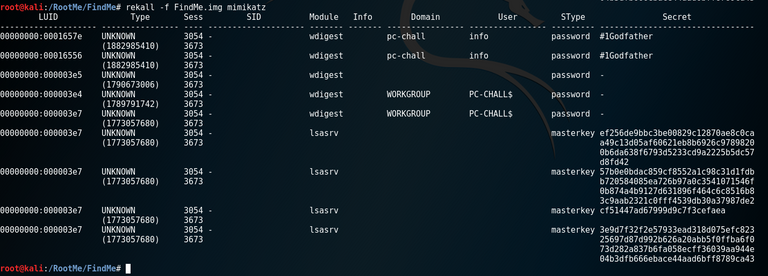

$ rekall -f dump.img mimikatz

Quelques secondes plus tard, le résultat s'affiche :

Le mot de passe du compte "info" est "#1Godfather"

L'outil Rekall est vraiment simple à installer et à prendre en main, il est d'une efficacité redoutable, ce qui en fait un allié de poids dans les challenges de Hack !