Hallo Leute,

wie angekündigt dreht es sich in diesem Artikel um eine spezielle Form der WLAN-Sicherheit.

Dabei werde ich nicht auf das typische: „Sichert euer WLAN mit bla bla ab“ eingehen, sondern auf zwei Probleme aufmerksam machen, welche ich so in dieser Form noch nie gelesen habe.

Dabei greife ich auf Wissen zurück, welches ich mir schon vor über 10 Jahren angeeignet habe und welches man heute sogar noch besser anwenden kann.

Ich schreibe absichtlich (relativ) leicht verständlich und lasse meine persönlichen Gedanken hierzu einfließen.

If you want to read this article in English, I recommend using DeepL.

Wichtiges Vorweg:

Dieser Artikel ist keine Anleitung oder Aufforderung zum (Black Hat) Hacken.

Jeder ist für sein eigenes Handeln selbst verantwortlich und sollte sich ethisch korrekt verhalten.

Selbst wenn man Experimente in diesem Bereich durchführen sollte, sollte man stets sicherstellen, dass man genau weiß, was man dort tut und dafür Sorge tragen, dass niemand zu schaden kommt.

Los geht’s!

Das Grundproblem:

Auch wenn die Daten bei einer Funkverbindung mit einem WLAN-Zugangspunkt (ab sofort AP genannt. Ist meistens euer WLAN-Router) verschlüsselt sind, einige Steuerungsinformationen sind es nicht. Sie werden im Klartext übertragen und sind somit erst mal grundsätzlich für jeden einsehbar. Zudem kann man jedem Teilnehmer in einem WLAN-Netzwerk den Befehl geben sich abzumelden. Ob man dazu berechtigt ist oder nicht, wird dabei nicht geprüft.

Zu Problem 1: Wie man aus einer Mücke einen Elefanten macht.

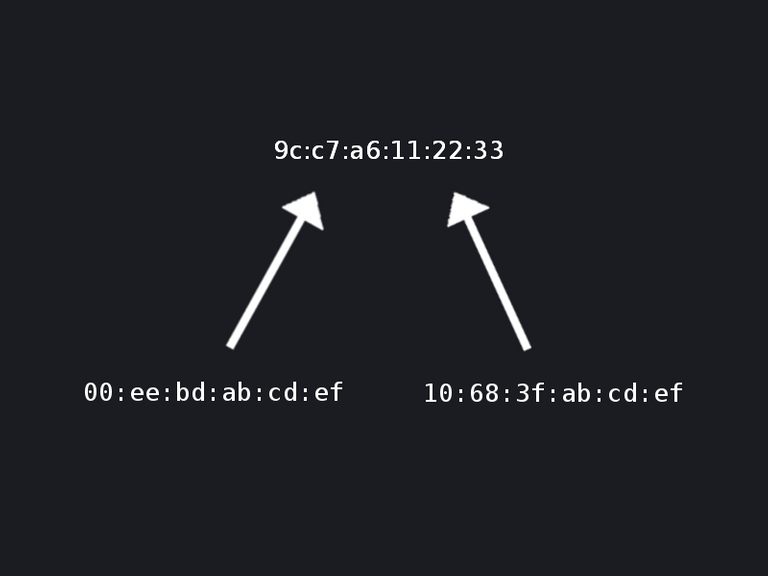

Zu den oben genannten Steuerungsinformationen gehört unter anderem die MAC-Adresse des AP und der Geräte, die sich mit dem AP verbunden haben. Mit diesen Informationen ausgerüstet könnte man nun folgende Karte erstellen:

Das ist jetzt erst mal gar nicht sooo spannend. Wir wissen erst mal nur, zu welchem Zeitpunkt irgendein Gerät mit irgendeinem AP verbunden ist. Von daher wollen wir das ganze jetzt ein wenig erweitern.

Die MAC-Adresse kann man als einzigartige Adresse eures WLAN-Funkadapters verstehen. Sie besteht zur Hälfte aus Informationen über dessen Hersteller. Daraus wiederum lässt sich eine grobe bis ziemlich genaue Aussage über das verwendete Gerät treffen. Hier mal ein Beispiel: Aus 00:ee:bd:ab:cd:ef wissen wir, das wir es mit einem HTC Smartphone zu tun haben.

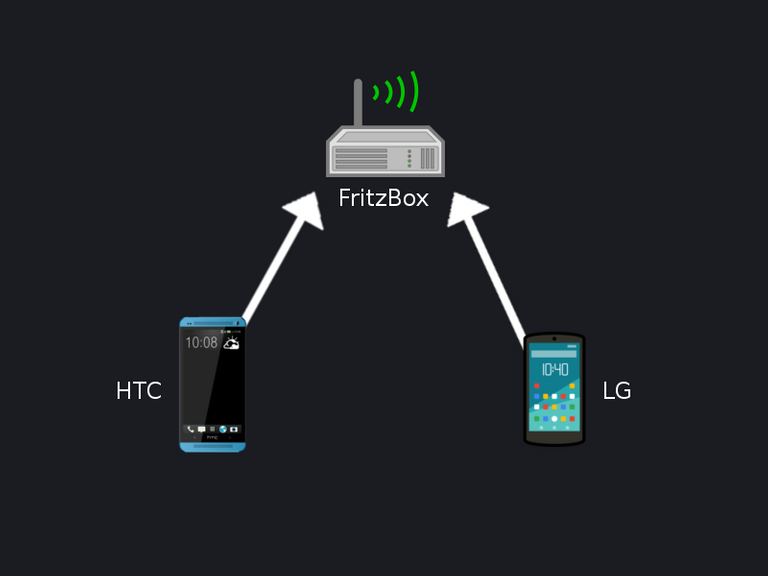

Mit diesen Informationen sieht unsere Karte nun so aus:

Okay, packen wir noch eine kleine Schippe drauf.

Nun kann man versuchen durch Social Hacking oder Analyse den gefundenen Geräten bestimmte Personen zuzuordnen bzw. Haushalten/Unternehmen auf AP-Seite.

Und hierbei kommt vor allem der beste Freund des Menschen ins Spiel.

Nein, nicht sein Hund, sondern sein Smartphone! 😁

Genau, euer Smartphone. Diese starke Bindung lässt eine eindeutige Zuordnung von Personen und Smartphones zu. Dies funktioniert sogar erstaunlich einfach und effizient.

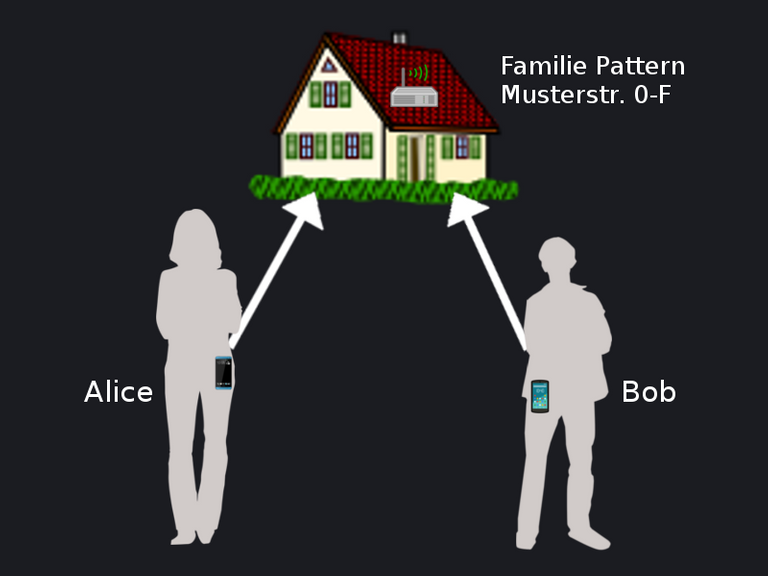

Und durch den Netzwerknamen und die Signalstärke ist auch eine Zuordnung von Haushalten/Unternehmen ernüchternd einfach.

Unsere nun aktualisierte Karte gibt erschreckend viele Informationen preis.

Ich denke ihr wisst selber, wohin das geht. Durch Langzeitmessungen lassen sich Profile über einzelne Personen ermitteln.

Überlegungen zum Smartphone

Zurückgedacht war die Situation vor etwa 10 Jahren tatsächlich ziemlich langweilig. Zu dieser Zeit ist gerade einmal das erste iPhone auf den Markt gekommen und man hätte erfahren, wann jemand sein Laptop an gemacht hat, um ein wenig zu surfen. Erst durch das Smartphone und die starke Bindung an Personen, können die Informationen schnell gefährlich werden.

Überlegungen zu Einplatinencomputern

Durch energiesparende Geräte wie z.B. Raspberry Pi‘s sind Langzeitmessungen sogar mobil möglich geworden.

Kommen wir nun zu

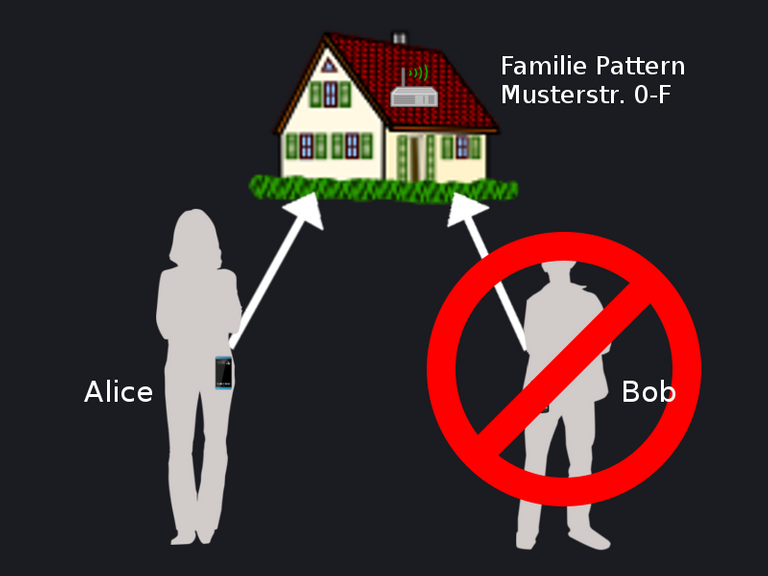

Problem 2: Gezielter Ausschluss von Teilnehmern aus WLAN-Verbindungen

Grundsätzlich kann man jedem Teilnehmer jederzeit den Befehl geben, sich von einem WLAN-Netzwerk zu trennen. Dies kann man auch in einer Dauerschleife tun. Somit ist es dem Teilnehmer nicht mehr möglich sich mit dem WLAN-Netzwerk zu verbinden. Und im Gegensatz zum klassischen Jamming (stören), bei dem ein gesammter Frequenzbereich blockiert wird, kann man hier gezielt einzelne Teilnehmer stören.

Hierbei fallen mir sehr viele lustige und vor allem fiese Szenarien ein. Z.B. ein Google Glass Killer, den es schon gibt. Aber lassen wir das, ich möchte ja nicht, dass ihr auf fiese Gedanken kommt und eurem lauten Nachbarn Spotify aus macht. 😉

Wir können also Bob einfach mal rausschmeißen, aber Alice darf weitersurfen. Und wie schon geschrieben: ein Passwort ist hierfür nicht nötig.

Was kann man dagegen machen?

Ehrlich gesagt herzlich wenig. Alle Lösungen die mir bekannt sind, sind

A) Mit sehr viel Aufwand verbunden und

B) Lösen die Probleme nicht wirklich.

Wenn ihr ein gerootetes Smartphone besitzt, könntet ihr euer MAC-Adresse ändern, dies würde die Zuordnung erschweren.

Auch solltet ihr auf Netzwerknamen eures AP wie: „Hier wohnen die Patternmans“ verzichten.

Man könnte auch sein WLAN am Handy nur dann einschalten, wenn es wirklich nötig ist.

Müssen wir jetzt alle in Panik verfallen?

Nein.

Ist ja nicht so, dass dies nicht schon seit einem Jahrzehnt möglich ist.

Es ist aber ein Grund mehr in Unternehmen und produktiven Bereichen möglichst komplett auf WLAN zu verzichten. Auch keine WLAN-Drucker usw., da man dadurch sein Angriffspotenzial nur sinnlos erhöht.

Ich stelle mir bei Problem 2 gerade den armen IT-Supporter vor, der versucht das Problem zu beheben. 😂

Sooo, das reicht jetzt auch erst einmal.

Vielen Dank fürs Lesen.

Da dies mein erster auch etwas umfangreichere Beitrag auf deutsch ist, bitte ich regelrecht darum mir Anregungen und Kritiken zu geben.

In nächster Zeit werde ich etwas kürzere Beiträge verfassen und vor allem coole Projekte vorstellen.

Im nächsten Beitrag soll es um Magic Lantern gehen, wie ihr damit eure Canon hackt und coole Funktionen freischalten könnt.

Interessant. Tja Big Brother ist überall.

Auf jeden Fall. Orwell lässt grüßen 😁

🎯👏🏼

Also dazu hätte ich jetzt chon gern ein ausführliches Tutorial. Am Ende muss ich es ja können. ^^

Da kann ich dann hingehen und sagen: Musik leiser oder ich mach sie aus. :D

Gruß Naturicia

Hätte auf jeden Fall Stil 😀

Ich warte dann mal drauf. ^^

Gruß Naturicia

Sehr interessanter Beitrag Max !

Die Positionsbestimmung via Wlan ist in der Tat für große Unternehmen oder bei Messen interessant.

Damit kann leicht bestimmt werden, wer sich wann und wie lange in einer Abteilung oder einem bestimmen Bereich des Messegeländes aufgehalten hat.

Danke 😁

Interessante Anwendung,

wäre mir gar nicht in den Sinn gekommen 👍

Da ich keine Ahnung von solchen Dingen habe, deinen Artikel aber gut verstanden habe, möchte ich dir hiermit mein Lob aussprechen ! ♡

Sau interessant, was so möglich ist in der Welt des Hackings, von der ich von dir bestimmt noch viel lernen kann !

Ich bin gespannt, was du noch so schreiben wirst, auch auf den nächsten Artikel, selbst, wenn ich keine Canon habe !

Hau rein !

Ohh danke liebe Tashi ♡