개요

- SMB(Sever Message Block)취약점을 이용한 Ransomware 공격.

- 해당 취약점을 가진 PC/Server(Windows) 대상으로 Ransomware의 전파.

시나리오

- 현재까지 확인된 걸로는 Wannacry와 동일한SMB취약점과 Microsoft Office 취약점 사용하여 전파.

- 공격자는 워드등 Office 파일에 해당 Ransomware 코드를 집어넣고, 이메일로 발송

- 공격대상은 알지못하는 이메일의 첨부파일을 클릭.

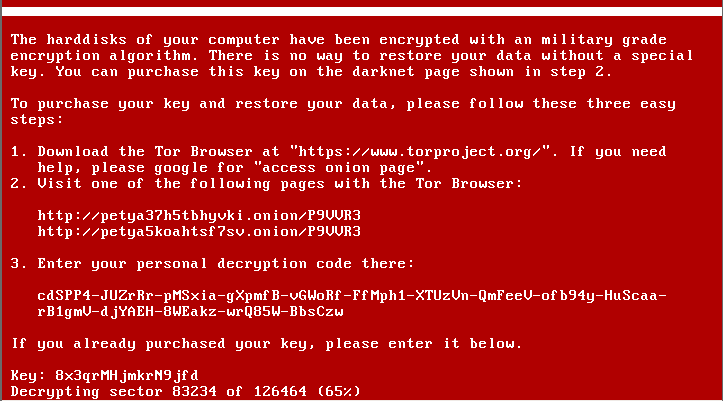

- 랜섬웨어는 감염 PC를 재 부팅하고 하드디스크의 마스터파일테이블(MFT)를 암호화, 마스터부트레코드(MBR)을 작동불능으로 만듦 (부팅불가, 일반 Ransomware의 파일암호화와는 다름).

- 공격자는 복호화를 빌미로 300$ 상당의 비트코인을 요구(현재 비트코인을 요구하고 복호화를 받은 사람도 존재).

공격 받은 곳

- 대부분 러시아 및 우크라이나 업체.

- 스페인, 인도, 덴마크, 러시아, 영국, 노르웨이 회사에서도 문제 발생 중.

대응 방안

- 보안의식 강화

: Ransomware의 초기 유입은 대부분 “메일/Web-Site”라는 인식 필요! - 출처가 불 분명한 메일 확인 금지

: 악성코드가 첨부된 메일을 받아도 열람하지 않으면 감염되지 않음.

: 발신자의 출처가 불분명한 메일을 열어보거나 첨부 파일을 실행시키지 않도록 주의. - 최신 보안 업데이트 환경 유지

: 운영체제 및 인터넷 브라우저, 백신 등 모든 프로그램의 최신 보안 업데이트를 주기적으로 수행. - 백업 파일의 네트워크 분리, 별도 매체 백업

: 파일 공유사이트에서 파일 다운로드 및 실행 시 주의.

: PC 및 네트워크에서의 “공유 폴더” 사용 주의.

: "공용"네트워크 설정 및 사용 주의.

생각해볼 점

- 공격도구?

: 워너크라이와 동일한 취약점을 활용하여 만들어진, 해킹도구 '이터널 블루(eternal blue)'로 추정. - 킬스위치?

: 카스퍼스키랩에 따르면 킬 스위치(Kill Switch)가 없다 추정. - 취약한 시스템?

: 오래된 레거시 시스템, 핵심 인프라 등.

오 정리가 잘 되어있네요!